Tỷ phú công nghệ giàu nhất thế giới bị hack điện thoại, nghe có vô lý không?

Hoàn toàn có khả năng Ả-rập Saudi đã can thiệp vào điện thoại của CEO Amazon. Nhưng điều không ai biết là làm cách nào họ thực hiện được điều đó.

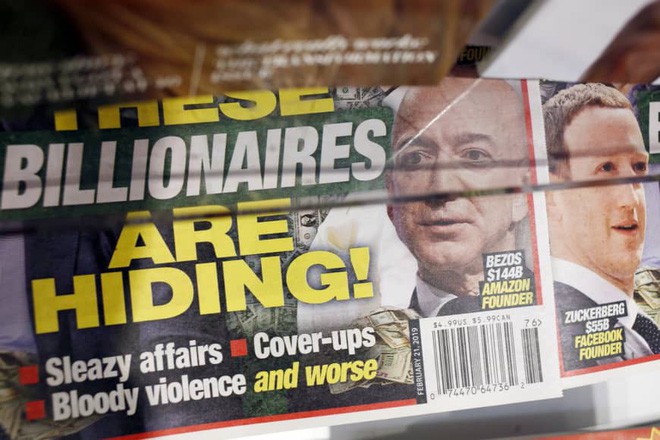

Tuần qua, một điều tra viên có nhiệm vụ tìm hiểu bằng cách nào mà những thông tin đời tư của Jeff Bezos lại đến tay của tờ National Enquirer đã đưa ra một cáo buộc gây sửng sốt dư luận: các hacker Ả-rập Saudi đã chiếm được quyền truy cập điện thoại của CEO Amazon.

"Các điều tra viên và nhiều chuyên gia đã kết luận rằng hacker Saudi đã truy cập vào điện thoại của Bezos và thu thập thông tin riêng tư" - điều tra viên Gavin De Becker viết - "Đến lúc này, vẫn chưa rõ lượng thông tin mà Enquirer biết được".

Trong một tuyên bố của mình, American Media - công ty đứng sau tờ Enquirer - đã phủ nhận mọi vai trò của Ả-rập Saudi trong việc thu thập thông tin về chuyện tình ái của Bezos với phát thanh viên Lauren Sanchez, rằng mọi thông tin đến từ người anh trai Michael của Sanchez: "Không hề có sự can dự của bất kỳ bên thứ ba nào khác".

Tuyên bố của American Media làm dấy lên một số câu hỏi. Có thật là người đàn ông giàu nhất thế giới, một chuyên gia công nghệ, một người cực kỳ quan tâm bảo mật, lại để điện thoại di động bị hack? Ông ta hoàn toàn có khả năng đặt nhiều lớn mã hóa để bảo vệ mọi tấm ảnh selfie và tin nhắn của mình mà!

Nhưng cho dù loại thông tin gì đã bị các hacker Saudi "cuỗm" đi chăng nữa, thì các chuyên gia bảo mật nhận định rằng các hacker Saudi hoàn toàn có khả năng để xâm nhập điện thoại của Bezos, và bản thân quốc gia này cũng từng cho thấy quyết tâm tận dụng kỹ thuật hack vào các mục đích gián điệp.

"Liệu hacker Saudi có lợi dụng hack như vậy không? Câu trả lời là có, không nghi ngờ gì cả" - James Lewis, giám đốc Chương trình Chính sách Công nghệ tại Trung tâm nghiên cứu Chiến lược và Quốc tế cho biết.

Ả-rập Saudi đã đẩy mạnh năng lực phòng thủ và tấn công mạng sau một vụ tấn công lớn nhằm vào gã khổng lồ dầu mỏ quốc gia Saudi Aramco hồi năm 2012, chủ yếu thông qua nhập khẩu các công cụ và kỹ thuật hack từ các đối tác nước ngoài. Quốc gia này đã bị cáo buộc sử dụng các công cụ hack tinh vi để do thám những thành phần bất đồng chính kiến, bao gồm nhà báo Jamal Khashoggi, và người ta cũng đã phát hiện ra nhiều tài khoản Twitter tự động phát tán các thông điệp thân Ả-rập trên nền tảng này.

Theo De Becker, "chính phủ Saudi đã có ý định hãm hại Jeff Bezos từ tháng 10 năm ngoái", nguyên nhân là bởi tờ Washington Post do Bezos sở hữu đã đăng tải thông tin liên quan vai trò của chính phủ Saudi trong cái chết của Khashoggi - một nhà báo của tờ Post bị giết tại lãnh sự quán Saudi ở Istanbul trong tháng đó.

Công ty gây tranh cãi của Israel phủ nhận mọi vai trò

Smartphone, cùng các thành phần của nó như microphone, camera, và hàng tá dữ liệu cá nhân, là miếng mồi ngon đối với các điệp viên tìm cách theo dõi đối tượng của họ - theo Mike Fong, nhà sáng lập và CEO của công ty bảo mật Privoro.

"Hầu hết các thông tin rất nhạy cảm đều được nói ra trước khi được ghi lại" - anh nói - "Nếu bạn có thể có tai hoặc mắt trong phòng khi chúng được thảo luận, hiển nhiên điều đó có thể tạo ra một lợi thế chiến lược cực lớn".

Và đối với các cơ quan tình báo nhiều tiền, có khả năng mua lại các lỗ hổng bảo mật chưa được tiết lộ và các spyware trên chợ đen, đôi lúc sẽ rất khó khăn để ngay cả các nạn nhân có kiến thức có thể phản kháng hoặc phát hiện các vụ tấn công.

"Nếu bạn thực sự đang đối phó với một mối đe dọa tinh vi, bạn thực sự không thể ngăn chặn được, và thường bạn thậm chí sẽ không bao giờ biết về mối đe dọa đó" - Fong nói.

Ả-rập Saudi trước đây từng được cho là hợp tác với NSO Group, một công ty đóng trụ sở tại Herzliya, Israel, chuyên cung cấp các công cụ hack điện thoại, mà theo họ là có thể giúp các chính phủ lần theo dấu vết bọn tội phạm và khủng bố, dù giới chỉ trích cáo buộc các công cụ này còn có thể được sử dụng để theo dõi các đối tượng chống đối chính trị. Nhà bất đồng chính kiến Saudi là Omar Abdelaziz đã đâm đơn kiện hồi tháng 12, khẳng định phần mềm mang tên Pegasus của NSO đã được sử dụng để theo dõi hoạt động liên lạc giữa ông với Khashoggi.

Tất nhiên, công ty này một mực phủ nhận phần mềm của mình được sử dụng để theo dõi Bezos.

"Chúng tôi có thể nói dứt khoát rằng công nghệ của chúng tôi không được dùng vào vụ việc này. Chúng tôi biết vì phần mềm của chúng tôi không thể được sử dụng với các số điện thoại Mỹ. Công nghệ của chúng tôi, vốn chỉ được cấp phép nhằm ngăn chặn hoặc điều tra tội phạm và khủng bố, không được dùng bởi bất kỳ khách hàng nào để nhắm vào điện thoại của ông Bezos" - người phát ngôn của công ty nói.

Trước đây, các nhà nghiên cứu từng đặt ra câu hỏi về giới hạn liên quan số điện thoại Mỹ mà NSO đề cập ở trên. John Scott-Railton, một nhà nghiên cứu tại Citizen Lab cho biết vào năm 2016, các nhà nghiên cứu đã dùng Pegasus trên một chiếc điện thoại được định vị tại Mỹ. Họ cho biết bất kỳ khi nào đối tượng bị theo dõi nhấn vào một đường link cụ thể, nó cũng sẽ kích hoạt quá trình lây nhiễm Pegasus.

Bill Marczak, một nhà nghiên cứu tại Citizen Lab, nói thêm rằng nếu có giới hạn đó, người dùng vẫn có thể lây nhiễm thiết bị của người khác bằng cách gửi người đó một đường link thông qua mạng xã hội thay vì qua số điện thoại, giống như một vụ tấn công nhằm vào mạng lưới mục tiêu hoặc gửi một đường link độc hại trong email.

Citizen Lab đã nghiên cứu về NSO trong nhiều năm, cho biết hồi tháng 9 rằng việc sử dụng Pegasus để nhắm vào các mục tiêu ngoài biên giới Israel là "tương đối phổ biến".

"Chúng tôi đã xác định được nhiều khách hàng của Pegasus không có liên quan đến Mỹ, nhưng lại bị lây nhiễm trong IP Mỹ. Dù trong một số vụ lây nhiễm, mục tiêu có thể dùng VPN nước ngoài hoặc dịch vụ Internet vệ tinh, có khả năng nhiều quốc gia đang vi phạm luật Mỹ khi xâm nhập vào các thiết bị bên trong nước Mỹ" - các nhà nghiên cứu Citizen Lab nói.

Trong khi đó, NSO đã công bố một thông cáo đề cập đến "nhiều vấn đề" trong nghiên cứu của Citizen Lab và cũng phủ nhận bất kỳ hoạt động spyware nào trong nước Mỹ.

Lỗ hổng Zero-Day được bán với giá hơn 1 triệu USD

Nhưng ngay cả khi không cần phần mềm của NSO, các chuyên gia cho biết hacker Saudi vẫn có thể chiếm quyền truy cập điện thoại của Bezos, có khả năng thông qua một đường link lừa đảo dẫn đến hoặc nhúng sẵn một lỗ hổng chưa được tiết lộ - hay lỗ hổng zero-day - qua mặt hàng rào phòng thủ của điện thoại. Những lỗ hổng này được bán trên chợ đen với mức giá ngoài tầm với của nhiều kẻ lừa đảo, nhưng với các cơ quan gián điệp có ý đồ thì đó chỉ là chuyện nhỏ.

"Lỗ hổng zero-day trên các thiết bị di động đôi lúc được bán với giá hơn 1 triệu USD, đặc biệt nếu bạn muốn tìm một lỗ hổng trên iOS hay một lỗ hổng để jailbreak iOS" - Domingo Guerra, giám đốc bảo mật hệ điều hành hiện nđại tại Symantec cho biết.

Các công cụ anti-malware không phải lúc nào cũng phát hiện ra các lỗ hổng này được, và malware có thể được thiết kế để che giấu hoạt động của chúng như những hành vi bình thường trên điện thoại.

Những mục tiêu có giá trị cao như Bezos có thể thực hiện một số phương thức nhằm tránh các hacker thuộc chính phủ, như sử dụng điện thoại dự phòng dùng một lần khi đi công du nước ngoài, hoặc thay thế/xóa sạch thiết bị họ nghi ngờ bị can thiệp. Nhưng xét cho cùng, những giải pháp bảo mật trên smartphone của họ cũng không khác biệt nhiều so với những giải pháp mà nhiều người trong số chúng ta đang sử dụng.

"Nhìn chung họ đang ngồi trên cùng một chiếc thuyền như tất cả mọi người khác. Không có công thức bí mật nào mà bạn có thể mang lên iPhone mà phần còn lại của thế giới không có được cả" - Michael Murray, giám đốc bảo mật của công ty bảo mật di động Lookout nói.

Tham khảo: FastCompany